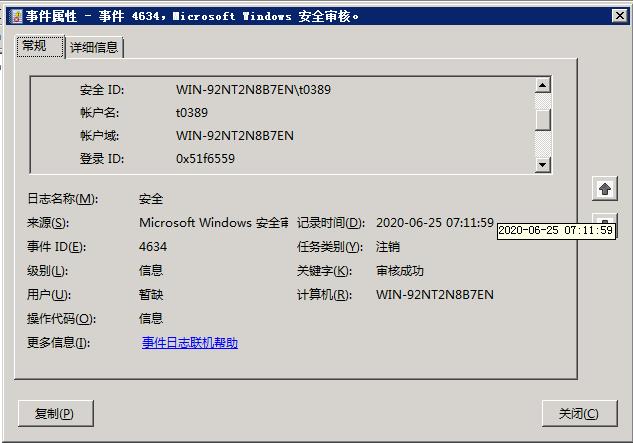

| 6月中,端午放假的时间段,校园内用于存储文件的服务器,点8因为USER用户公共用户已经弱口令,被别有用心之人瞄上了,在USER用户可以写入权限的文件夹,很多问题被该“匿名”的用户破坏殆尽,而已用的是非常费解的勒索病毒变种,在查看相关的服务器日志,基本锁定该电脑。请见下图:

按照以往的勒索病毒的攻击方式,都是利用电脑的漏洞进行攻击,漏洞在勒索病毒攻击中,扮演了一个重要角色。由于操作系统和应用软件的数量、版本众多,这些系统、软件和程序,或多或少都存在各种各样的漏洞,也正是由于这些漏洞的存在,使攻击行为变得更加快速和高效。但是此次却是因为某台电脑有这个病毒,或这台电脑的操作者,扫描我校电脑的共享文件,如果开通了使用写入属性,写入扩展属性的电脑进行文件的加密提到,把好的文件进行加密,留下一个以邮箱地址为文件的加密文件。让你无法打开,也无法使用。这个最糟糕的情况。点8 的文件夹中的各个部门资料文件夹,刚好user账号有写入属性和写入扩展属性。而已user这个账号是学校公用账号,非常不幸的这个文件夹被盯上了。并且使用病毒将文件进行了加密处理。致使部分资料丢失。如果是没有备份的话。可能全部资料会损失殆尽。

而接下来要谈谈僵尸木马,“隐身僵尸”木马会在用户开机启动的时候开始运行,并在硬盘上删除所有的文件,只是在进程中存在,而在用户关机的同时,又将自己的文件全部写入硬盘,此招数是专门为躲避杀毒软件的追杀而设计的。而此木马的制作思路和my123非常相似,疑似my123的升级作品。

通过这次的病毒和木马攻击,有一个道理是不变的,一切的计算机病毒都需要做好防范工作,如2020年新冠病毒传播,也是预付为准,一旦感染也只能进行资料的有限自救。资料的拯救程度取决于资料的备档完整度。

总结以上,在网络环境中,操作系统能更新的补丁必须更新,把病毒木马能攻击的漏洞都堵死。如果条件和操作习惯,最好是使用最新版本的操作系统,目前的win10操作系统感觉勒索病毒和僵尸木马的几率几乎为零。感觉这类病毒木马的电脑都是win7系统及以下版本,而且没有进行补丁包的安装。

还有就是文件共享如果非要使用公共账号进行文件访问,必须进行相关的安全设置。将公共的账号的写入权限去掉,将随时可以可以更新删除的的文件夹作为临时存储上传。再将有写入部门文件夹权限的用户进行整理归档。这样才能做到资料的安全和完整。 |